DNS Spoofing

Qué es el sistema de nombres de dominio (DNS) spoofing

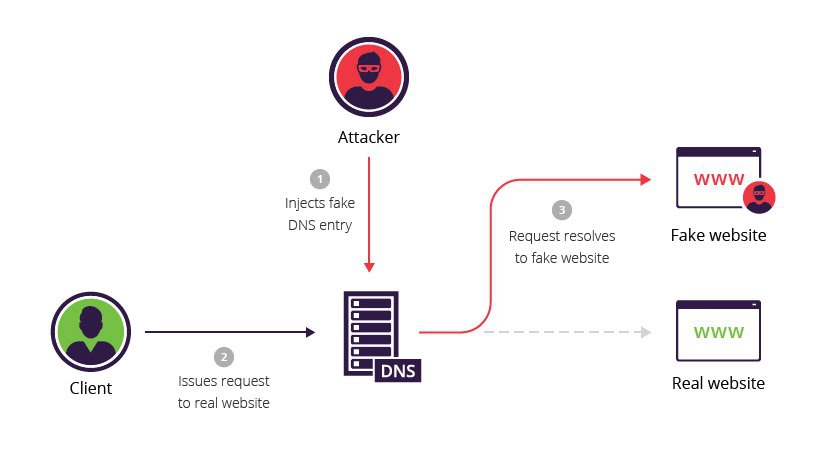

El spoofing del servidor de nombres de dominio (DNS) (también conocido como envenenamiento de caché DNS) es un ataque en el que se utilizan registros DNS alterados para redirigir el tráfico en línea a un sitio web fraudulento que se parece a su destino previsto.

Una vez allí, se pide a los usuarios que inicien sesión en (lo que creen que es) su cuenta, dando al autor la oportunidad de robar sus credenciales de acceso y otros tipos de información sensible. Además, el sitio web malicioso se utiliza a menudo para instalar gusanos o virus en el ordenador del usuario, lo que da al autor acceso a largo plazo a éste y a los datos que almacena.

Los métodos para ejecutar un ataque de suplantación de DNS incluyen:

- Man in the middle (MITM) – La interceptación de las comunicaciones entre los usuarios y un servidor DNS con el fin de dirigir a los usuarios a una dirección IP diferente/maliciosa.

- Compromiso del servidor DNS – El secuestro directo de un servidor DNS, que está configurado para devolver una dirección IP maliciosa.

Ataque de compromiso del servidor DNS.

Ejemplo de envenenamiento de la caché DNS

El siguiente ejemplo ilustra un ataque de envenenamiento de la caché DNS, en el que un atacante (IP 192.168.3.300) intercepta un canal de comunicación entre un cliente (IP 192.168.1.100) y un equipo servidor perteneciente al sitio web www.estores.com (IP 192.168.2.200).

En este escenario, se utiliza una herramienta (por ejemplo arpspoof) se utiliza para hacer creer al cliente que la IP del servidor es 192.168.3.300. Al mismo tiempo, se hace creer al servidor que la IP del cliente es también 192.168.3.300.

Este escenario se desarrollaría de la siguiente manera:

- El atacante utiliza arpspoof para emitir el comando: arpspoof 192.168.1.100 192.168.2.200. Esto modifica las direcciones MAC en la tabla ARP del servidor, haciéndole pensar que el ordenador del atacante pertenece al cliente.

- El atacante vuelve a utilizar arpspoof para emitir el comando: arpspoof 192.168.2.200 192.168.1.100, que indica al cliente que el ordenador del agresor es el servidor.

- El atacante emite el comando de Linux: echo 1> /proc/sys/net/ipv4/ip_forward. Como resultado, los paquetes IP enviados entre el cliente y el servidor se reenvían al ordenador del agresor.

- Se crea el archivo de host, 192.168.3.300 estores.com en el ordenador local del atacante, que mapea el sitio web www.estores.com a su IP local.

- El agresor configura un servidor web en la IP del ordenador local y crea un sitio web falso hecho para parecerse a www.estores.com.

- Por último, se utiliza una herramienta (por ejemplo, dnsspoof) se utiliza para dirigir todas las solicitudes de DNS al archivo de host local del perpetrador. El sitio web falso se muestra a los usuarios como resultado y, solo al interactuar con el sitio, se instala el malware en sus ordenadores.

Vea cómo Imperva DDoS Protection puede ayudarle con los ataques de suplantación de DNS.

Mitigación de la suplantación de DNS mediante la seguridad del servidor de nombres de dominio (DNSSEC)

El DNS es un protocolo no cifrado, lo que facilita la interceptación del tráfico con suplantación. Además, los servidores DNS no validan las direcciones IP a las que redirigen el tráfico.

DNSSEC es un protocolo diseñado para asegurar su DNS añadiendo métodos adicionales de verificación. El protocolo crea una firma criptográfica única que se almacena junto a sus otros registros DNS, por ejemplo, el registro A y el CNAME. Esta firma es utilizada por su resolvedor de DNS para autenticar una respuesta DNS, asegurando que el registro no ha sido manipulado.

Aunque DNSSEC puede ayudar a proteger contra la falsificación de DNS, tiene una serie de desventajas potenciales, incluyendo:

- Falta de confidencialidad de los datos – DNSSEC autentica, pero no codifica las respuestas DNS. Como resultado, los perpetradores todavía pueden escuchar el tráfico y utilizar los datos para ataques más sofisticados.

- Instalación compleja – DNSSEC está a menudo mal configurado, lo que puede hacer que los servidores pierdan los beneficios de seguridad o incluso denegar el acceso a un sitio web por completo.

- Enumeración de zonas – DNSSEC utiliza registros de recursos adicionales para permitir la validación de la firma. Uno de estos registros, NSEC, es capaz de verificar la inexistencia de una zona DNS. También puede utilizarse para recorrer una zona DNS y reunir todos los registros DNS existentes, una vulnerabilidad denominada enumeración de zonas. Las versiones más recientes de NSEC, denominadas NSEC3 y NSEC5, publican registros hash de nombres de host, lo que los encripta y evita la enumeración de zonas.