DNS Spoofing

What is domain name system (DNS) spoofing

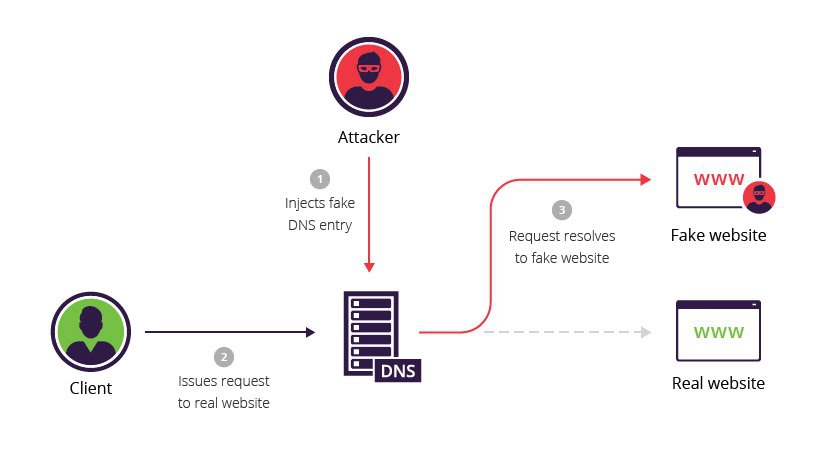

Domain Name Server (DNS) spoofing (a.k.a. DNS cache poisoning) é um ataque em que são utilizados registos DNS alterados para redireccionar o tráfego online para um website fraudulento que se assemelha ao seu destino pretendido.

Aí, os utilizadores são convidados a entrar (no que acreditam ser) na sua conta, dando ao perpetrador a oportunidade de roubar as suas credenciais de acesso e outros tipos de informação sensível. Além disso, o website malicioso é frequentemente utilizado para instalar worms ou vírus no computador do utilizador, dando ao perpetrador acesso a longo prazo ao mesmo e aos dados que armazena.

Métodos para executar um ataque de spoofing DNS incluem:

- Man in the middle (MITM) – A intercepção de comunicações entre utilizadores e um servidor DNS a fim de encaminhar os utilizadores para um endereço IP diferente/malicioso.

- Compromisso do servidor DNS – O sequestro directo de um servidor DNS, que é configurado para devolver um endereço IP malicioso.

Servidor DNS comprometido.

Exemplo de envenenamento de cache DNS

O exemplo seguinte ilustra um ataque de envenenamento de cache DNS, no qual um atacante (IP 192.168.3.300) intercepta um canal de comunicação entre um cliente (IP 192.168.1.100) e um computador servidor pertencente ao website www.estores.com (IP 192.168.2.200).

Neste cenário, uma ferramenta (por exemplo arpspoof) é utilizada para enganar o cliente, levando-o a pensar que o IP do servidor é 192.168.3.300. Ao mesmo tempo, o servidor é feito para pensar que o IP do cliente é também 192.168.3.300.

Tal cenário procederia da seguinte forma:

- O atacante usa arpspoof para emitir o comando: arpspoof 192.168.1.100 192.168.2.200. Isto modifica os endereços MAC na tabela ARP do servidor, fazendo-o pensar que o computador do atacante pertence ao cliente.

- O atacante mais uma vez usa arpspoof para emitir o comando: arpspoof 192.168.2.200 192.168.1.100, que diz ao cliente que o computador do agressor é o servidor.

- O ficheiro host, 192.168.3.300 estores.com é criado no computador local do agressor, que mapeia o website www.estores.com para o seu IP local.

- O agressor cria um servidor web no IP do computador local e cria um website falso feito para se assemelhar a www.estores.com.

- Finalmente, uma ferramenta (por exemplo dnsspoof) é utilizada para dirigir todos os pedidos DNS para o ficheiro host local do perpetrador. O site falso é exibido aos utilizadores como resultado e, apenas interagindo com o site, é instalado malware nos seus computadores.

li>li> O atacante emite o comando Linux: echo 1> /proc/sys/net/ipv4/ip_forward. Como resultado, os pacotes IP enviados entre o cliente e o servidor são encaminhados para o computador do agressor.

Ver como a Imperva DDoS Protection pode ajudá-lo com os ataques de spoofing DNS.

DNS spoofing mitigação utilizando segurança de servidor de nome de domínio (DNSSEC)

DNS é um protocolo não encriptado, facilitando a intercepção de tráfego com spoofing. Além disso, os servidores DNS não validam os endereços IP para os quais estão a redireccionar o tráfego.

DNSSEC é um protocolo concebido para proteger o seu DNS através da adição de métodos adicionais de verificação. O protocolo cria uma assinatura criptográfica única armazenada juntamente com os seus outros registos DNS, por exemplo, A record e CNAME. Esta assinatura é então utilizada pelo seu resolvedor DNS para autenticar uma resposta DNS, assegurando que o registo não foi adulterado.

p>Embora o DNSSEC possa ajudar a proteger contra a falsificação do DNS, tem várias desvantagens potenciais, incluindo:

- Falta de confidencialidade dos dados – o DNSSEC autentica, mas não codifica as respostas DNS. Como resultado, os perpetradores ainda conseguem ouvir o tráfego e utilizar os dados para ataques mais sofisticados.

- Implementação complexa – DNSSEC é muitas vezes mal configurado, o que pode fazer com que os servidores percam os benefícios de segurança ou mesmo negar o acesso a um website.

- Enumeração de zonas – DNSSEC utiliza registos de recursos adicionais para permitir a validação da assinatura. Um desses registos, NSEC, é capaz de verificar a inexistência de uma zona DNS. Também pode ser utilizado para percorrer uma zona DNS para reunir todos os registos DNS existentes – uma vulnerabilidade chamada enumeração de zonas. Versões mais recentes do NSEC, chamadas NSEC3 e NSEC5, publicam registos de nomes de hosts, encriptando-os e impedindo a enumeração de zonas.